Ноушен предоставляет функцию единого входа (SSO) для корпоративных клиентов, чтобы они могли получить доступ к приложению через единый источник аутентификации. Это позволяет ИТ-администраторам лучше управлять доступом команды и сохранять информацию в большей безопасности 🔐.

Услуги единой регистрации (SSO) компании Ноушен построены на стандарте SAML (Security Assertion Markup Language) 2.0, который позволяет менеджерам идентификации безопасно передавать учетные данные авторизации поставщикам услуг, таким как Ноушен, и соединять вашего поставщика идентификации (IdP) и рабочее пространство (пространства) для упрощения и повышения безопасности входа в систему.

Что такое SAML SSO?

Службы единого входа позволяют пользователю использовать один набор учетных данных (например, имя или адрес электронной почты и пароль) для доступа к нескольким приложениям. Служба аутентифицирует конечного пользователя только один раз для всех приложений, на которые пользователю были предоставлены права, и устраняет дальнейшие запросы, когда пользователь переключает приложения во время одного сеанса.

Необходимые условия для SSO с помощью Ноушен

- Ваше рабочее пространство должно находиться на плане Enterprise

- Ваш провайдер идентификации (IdP) должен поддерживать стандарт SAML 2.0.

- Только владелец рабочего пространства может настроить SAML SSO для рабочего пространства Ноушен.

- Как минимум один домен должен быть проверен владельцем рабочего пространства.

- Домены электронной почты не включены в настройку «Разрешенный домен электронной почты».

Преимущества системы единого входа

- Оптимизирует управление пользователями в системах для владельцев рабочих мест.

- Устраняет необходимость для конечных пользователей запоминать несколько паролей и управлять ими. Упрощает взаимодействие с конечными пользователями, позволяя им входить в систему через одну точку доступа и наслаждаться беспроблемным взаимодействием с несколькими приложениями.

Узнайте больше об участниках и гостях в рабочей области Ноушен →

Настройка системы единого входа SAML для вашей рабочей области

Включить SAML SSO для одной рабочей области

- Перейдите в

« Настройки и участники », затем выберите вкладку« Настройки ». - В разделе

« Разрешить домен »электронной почты удалите все домены электронной почты. - Затем выберите вкладку

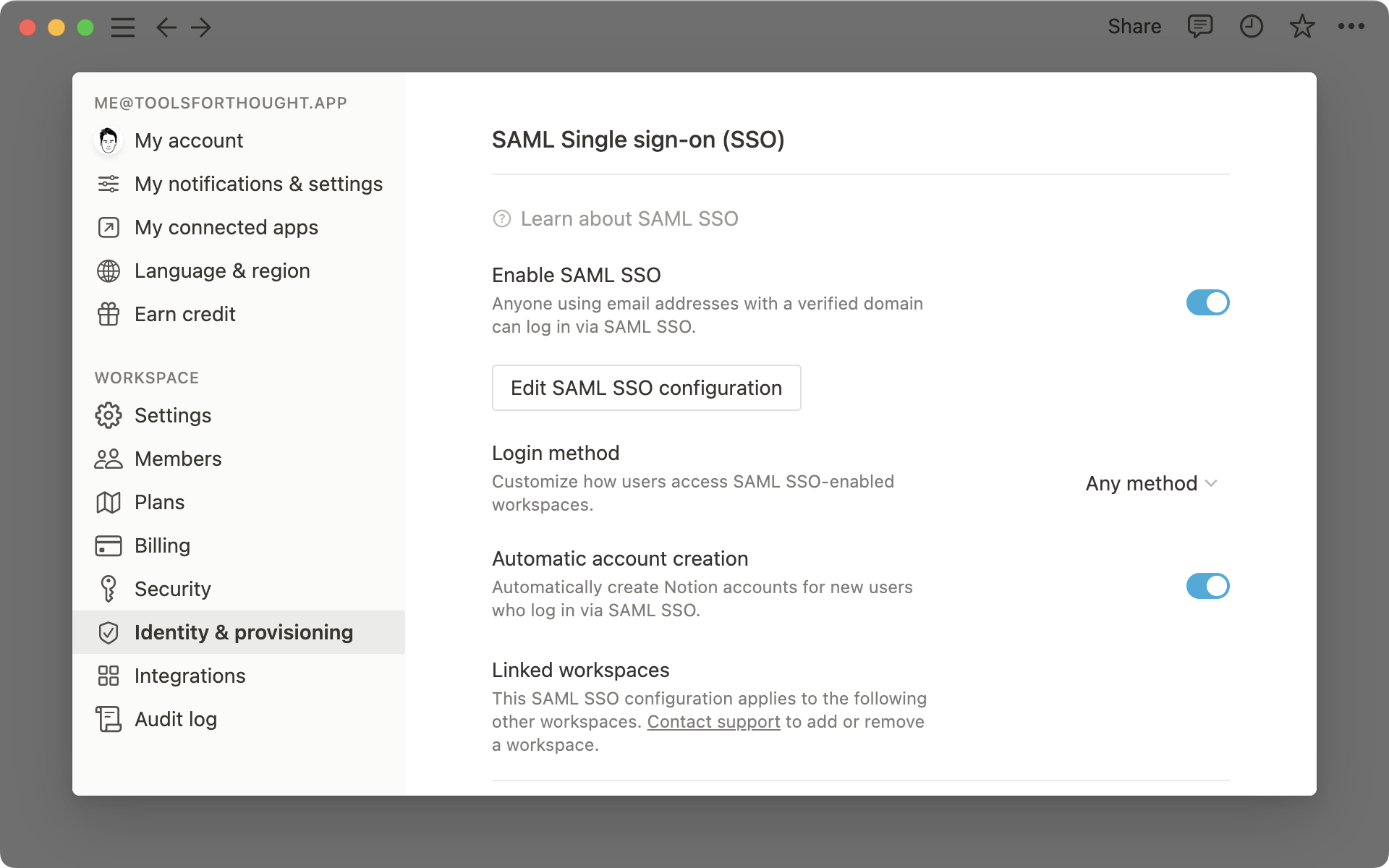

« Идентификация и подготовка ».

- Подтвердите один или несколько доменов. Инструкции по подтверждению домена смотрите здесь →

- Установите флажок

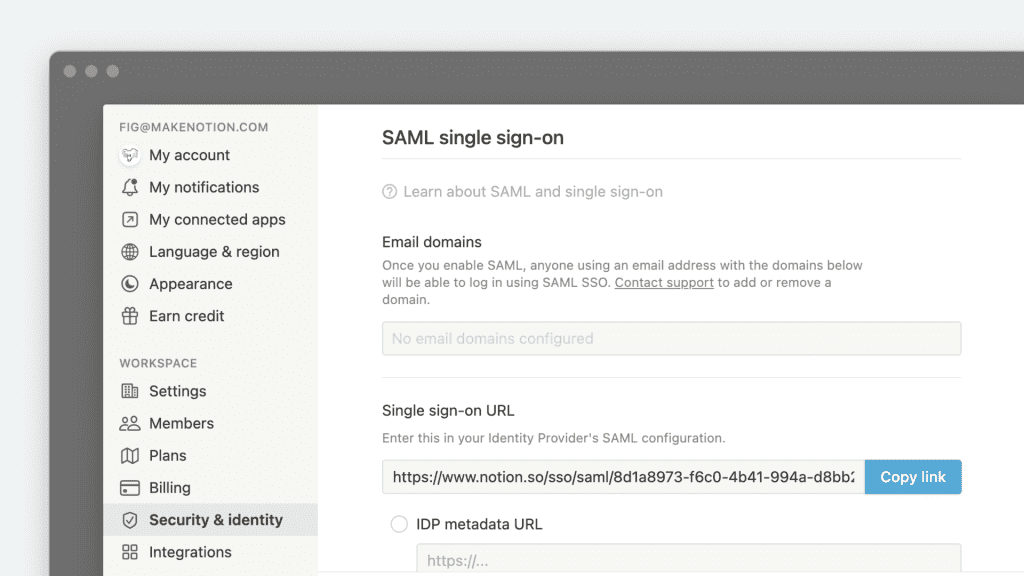

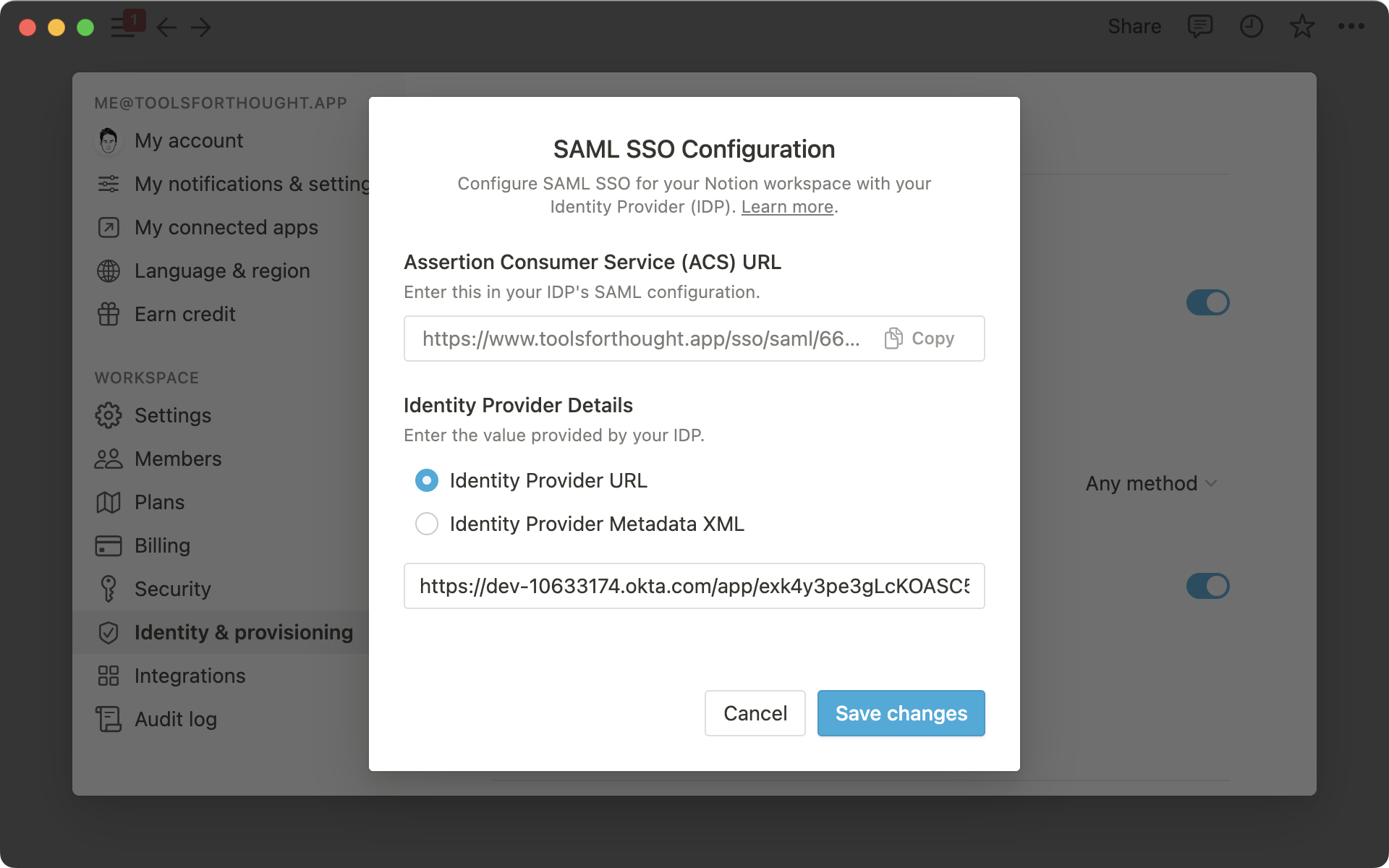

« Включить SAML SSO », и автоматически появится модальное окно« Конфигурация SAML SSO »,в котором вам будет предложено завершить настройку. - Модальное окно конфигурации единого входа SAML разделено на две части:

- URL — адрес Assertion Consumer Service (ACS) необходимо ввести на портале поставщика удостоверений (IDP) .

- Сведения о поставщике удостоверений — это поле, в котором для Ноушен должен быть предоставлен либо URL-адрес IDP, либо XML метаданных IDP.

Для получения дополнительной информации о том, где ввести и получить эту информацию, обратитесь к нашим руководствам для IDP ниже.

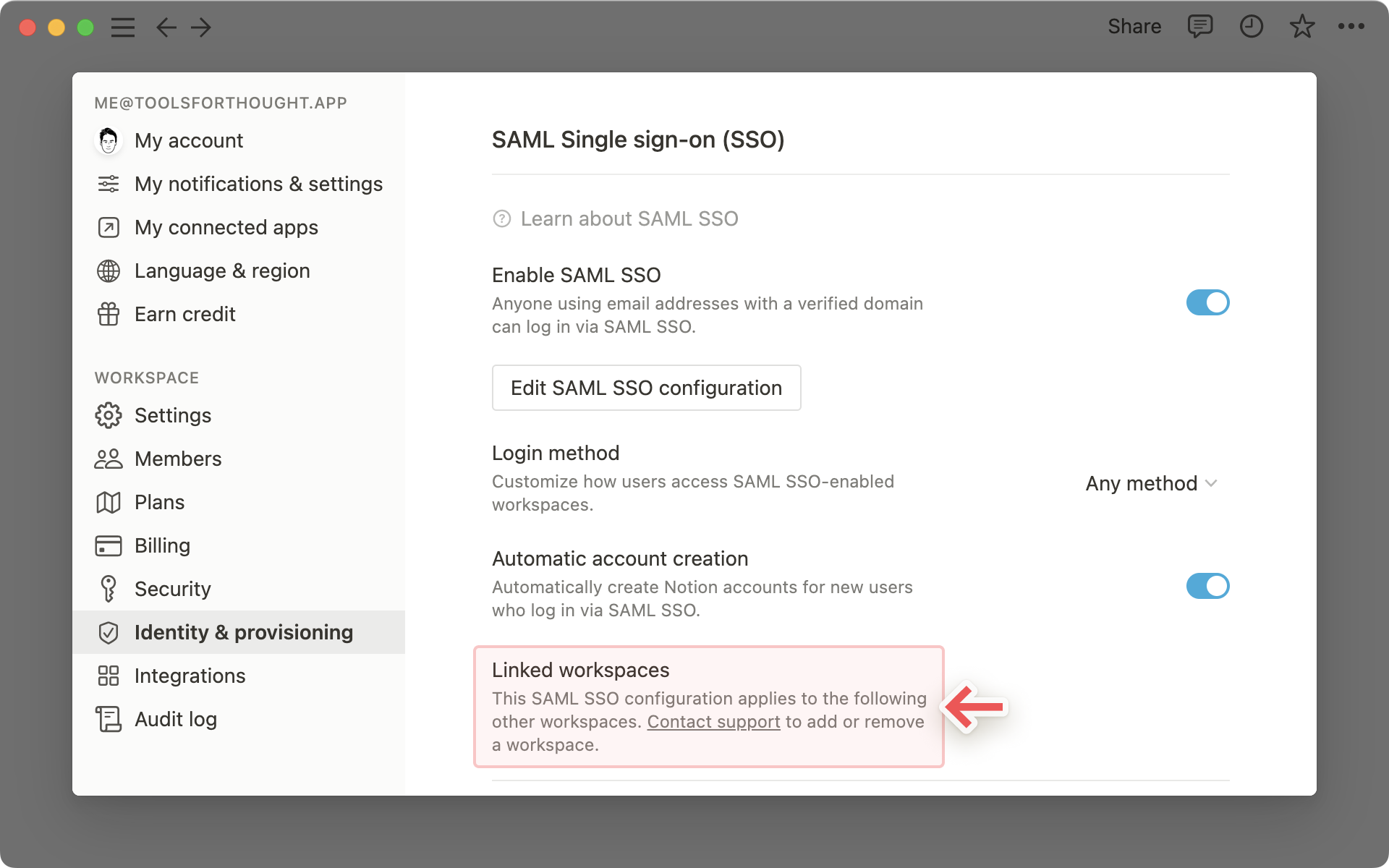

Подключение дополнительных рабочих пространств к существующей конфигурации SAML SSO

В рабочей области, в которой вы подтвердили свой домен и включили систему единого входа SAML, есть раздел « Связанные рабочие области », в котором перечислены все рабочие области, связанные с вашей конфигурацией единого входа SAML.

Пользователи с подтвержденным адресом электронной почты, имеющие доступ к основной рабочей области или к одной из связанных рабочих областей, смогут входить в систему через систему единого входа SAML.

Чтобы добавить или удалить рабочую область из конфигурации системы единого входа SAML, обратитесь в службу поддержки по адресу team@makenotion.com.

Внедрение системы единого входа SAML

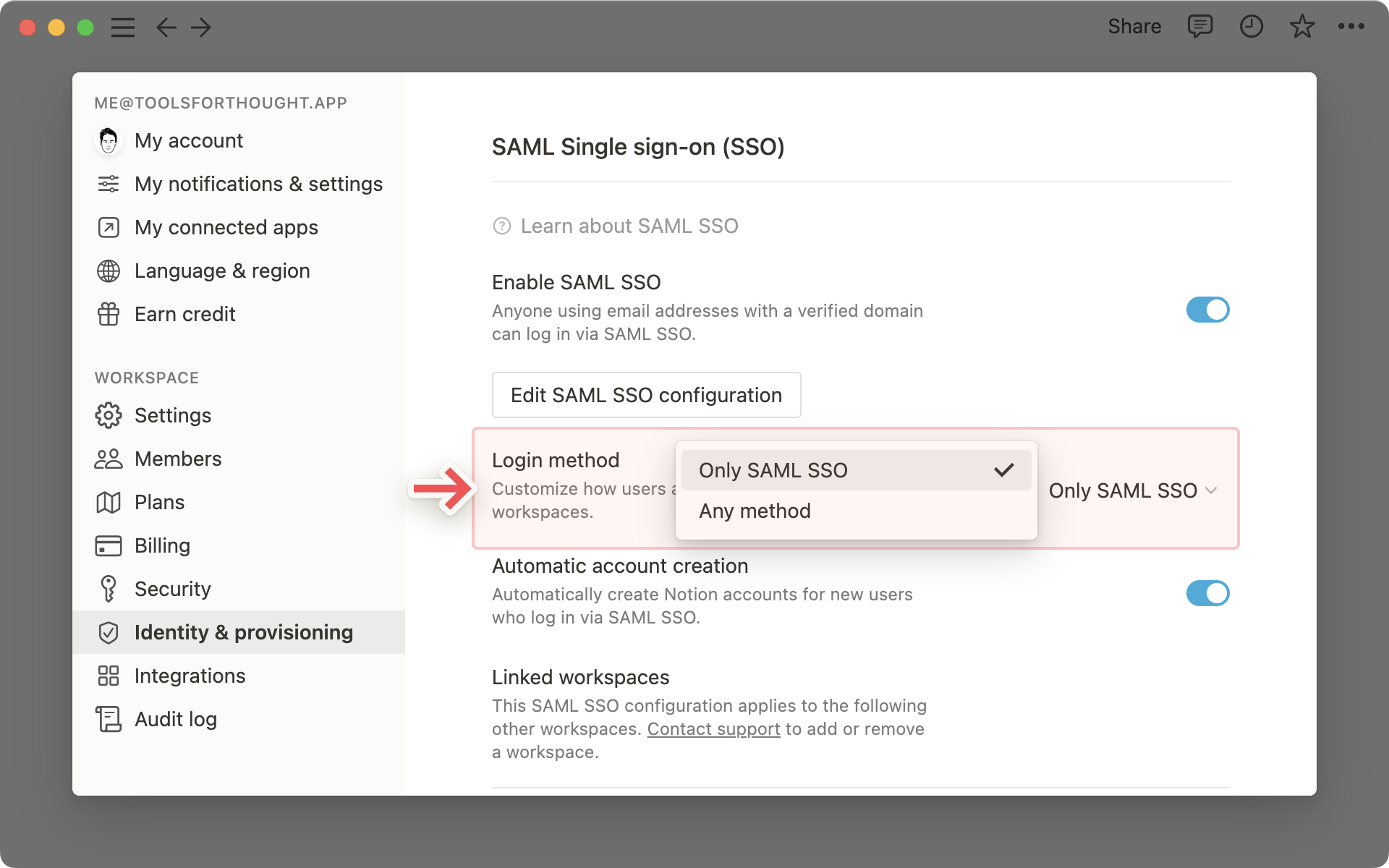

После завершения настройки SAML SSO для одной рабочей области пользователи смогут входить через SAML SSO в дополнение к другим методам входа, таким как имя пользователя/пароль и аутентификация Google.

- Чтобы пользователи могли входить в систему только с помощью SAML SSO и никаким другим способом, обновите

метод LoginдоOnly SAML SSO.

- SAML SSO будет применяться только для пользователей с подтвержденным доменом, у которых есть доступ к основной рабочей области или связанной рабочей области.

- Гости, приглашенные на страницы в рабочей области Ноушен, не могут использовать SAML SSO для входа; поэтому они всегда будут использовать свой адрес электронной почты/пароль или опцию

«продолжить с помощью Google/Apple»для входа в систему. - Владельцы рабочей области всегда будут иметь возможность обойти единый вход SAML, используя свои учетные данные электронной почты и пароль. Это позволит им получить доступ к Ноушен в случае сбоя IdP/SAML. Они смогут войти в систему и отключить или обновить свою конфигурацию.

Настройка провайдера идентификации (IdP)

Это инструкции по настройке системы единого входа Ноушен SAML с Azure, Google, Okta и OneLogin. Если вы используете другого провайдера удостоверений и вам нужна помощь в настройке, обратитесь в нашу службу поддержки.

Azure

Для получения дополнительной документации вы также можете обратиться к шагам на сайте Azure здесь:

Шаг 1. Создайте новую интеграцию приложения

- Войдите на портал Azure. На левой панели навигации выберите службу

Azure Active Directory. - Перейдите к

корпоративным приложениями выберите« Все приложения » . - Чтобы добавить новое приложение, выберите

" Новое приложение ". - В разделе

" Добавить "из галереи введите Ноушен в поле поиска. Выберите Ноушен на панели результатов, а затем добавьте приложение. Подождите несколько секунд, пока приложение будет добавлено в ваш клиент.

Шаг 2. Создайте интеграцию SAML

- На портале Azure на странице интеграции приложений Ноушен найдите раздел

" Управление "и выберите" единый вход ". - На странице

" Выбор метода единого входа "выберитеSAML.

Шаг 3. Настройки SAML

- В Ноушен перейдите на вкладку

« Настройки и участники », затем выберите вкладку« Настройки ». - В разделе

« Разрешить домен »электронной почты удалите все домены электронной почты. - Затем выберите вкладку

« Идентификация и подготовка ». - Подтвердите один или несколько доменов. Инструкции по подтверждению домена смотрите здесь →Подтвердите домен для вашей рабочей области

- Установите флажок

« Включить SAML SSO », и автоматически появится модальное окно« Конфигурация SAML SSO », в котором вам будет предложено завершить настройку. - Модальное окно конфигурации системы единого входа SAML разделено на две части: одна часть — это URL-адрес службы получателей утверждений (ACS), который необходимо ввести на портале поставщика удостоверений (IDP), а вторая — сведения о поставщике удостоверений, в которых содержится либо URL-адрес IDP, либо метаданные IDP в формате XML. который должен быть предоставлен Ноушен.

Шаг 4. Настройте приложение Ноушен в Azure Active Directory.

- На странице Настройка единого входа с помощью SAML щелкните значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

- В разделе

« Базовая конфигурация SAML », если вы хотите настроить приложение в режиме, инициированном IDP, введите значения для следующих полей:- В текстовом поле

« Идентификатор (идентификатор объекта) »введите следующий URL-адрес:https://www.notion.so/sso/saml - В текстовом поле URL- адрес ответа (URL-адрес службы поддержки утверждений) используйте URL-адрес ACS из Ноушен, который находится на вкладке

« Идентификация и подготовка »в разделе« Настройки и участники »на левой боковой панели . - В текстовом поле URL -адрес для входа введите следующий URL-адрес:

https://www.notion.so/login

- В текстовом поле

- В разделе

User Attributes & Claimsубедитесь, что для необходимого утверждения установлено значение- Уникальный идентификатор пользователя (идентификатор имени): user.userprincipalname [nameid-format:emailAddress]

- имя: user.givenname

- фамилия: user.surname

- электронная почта: user.mail

- На странице

"Настройка единого входа с помощью SAML"в разделе« Сертификат »подписи SAML нажмите кнопку копирования рядом с URL-адресом метаданных App Federation . - Перейдите в рабочую область Ноушен

Settings & Members>Identity & Provisioningи вставьте значение URL-адреса метаданныхApp Federation, которое вы скопировали, в текстовое поле URL-адреса метаданных IDP. Убедитесь, что переключатель URL-адрес поставщика удостоверений выбран .

Шаг 5: Назначьте пользователей Ноушен

- На портале Azure выберите

« Корпоративные приложения », а затем выберите« Все приложения ». В списке приложений выберите Ноушен . - На странице обзора приложения найдите раздел

« Управление »и выберите« Пользователи и группы ». - Выберите

« Добавить пользователя », затем выберите« Пользователи и группы »в диалоговом окне« Добавить назначение ». - В диалоговом окне

« Пользователи и группы »выберите из списка« Пользователи », затем нажмите кнопку« Выбрать »в нижней части экрана. - Если вы ожидаете, что пользователям будет назначена роль, вы можете выбрать ее в раскрывающемся списке

« Выбор роли ». Если для этого приложения не настроена роль, вы увидите выбранную роль« Доступ по умолчанию ». - В диалоговом окне

« Добавить назначение »нажмите кнопку« Назначить ».

Для получения дополнительной документации вы также можете обратиться к шагам на веб-сайте Google здесь:

- Настройте систему единого входа с помощью Google в качестве поставщика удостоверений.

- Настройка системы единого входа на основе SAML для пользовательских приложений

- Настройте собственное SAML-приложение

Шаг 1. Создайте новую интеграцию приложения

- Войдите в свой кабинет администратора на странице https://admin.google.com/ . Убедитесь, что вы используете учетную запись с правами супер администратора !

- На главной странице консоли администратора перейдите к

Приложения>Интернет и мобильные приложения . - Нажмите

« Добавить приложение »>« Добавить частное приложение SAML » . - На странице сведений о приложении введите имя пользовательского приложения.

- Нажмите

« Продолжить ». - На странице сведений о поставщике идентификационной информации Google загрузите метаданные поставщика идентификационной информации. Откройте загруженный файл GoogleIDPMetadata.xml и скопируйте его содержимое.

Шаг 2. Настройте параметры SAML в Ноушен

- В Ноушен перейдите на вкладку

« Настройки и участники », затем выберите вкладку« Настройки ». - В разделе

"Разрешить домен"электронной почты удалите все домены электронной почты. - Затем выберите вкладку

« Идентификация и подготовка ». - Подтвердите один или несколько доменов. Инструкции по подтверждению домена см. здесь→ Подтвердите домен для своей рабочей области.

- Установите флажок

« Включить SAML SSO », и автоматически появится модальное окно« Конфигурация SAML SSO », в котором вам будет предложено завершить настройку. - Модальное окно конфигурации системы единого входа SAML разделено на две части: одна часть — это URL-адрес службы получателей утверждений (ACS), который необходимо ввести на портале поставщика удостоверений (IDP), а вторая — сведения о поставщике удостоверений, в которых содержится либо URL-адрес IDP, либо метаданные IDP в формате XML. который должен быть предоставлен Ноушен.

- Вставьте скопированное содержимое из файла GoogleIDPMetadata.xml, загруженного на шаге 1 выше, в текстовое поле XML метаданных IDP .

- Скопируйте URL-адрес службы приема утверждений (ACS) и нажмите

« Включить SAML » .

Шаг 3. Настройте параметры SAML в Google Workspace

- В консоли администратора Google Workspace нажмите

"Продолжить". - На странице сведений о поставщике услуг введите URL-адрес службы приема утверждений (ACS) , скопированный из Ноушен на шаге 2 выше, и введите

https://www.notion.so/sso/samlего в текстовое поле идентификатора объекта. - В раскрывающемся списке

"Формат идентификатора имени"выберитеEMAIL . - В раскрывающемся списке

"Идентификатор имени"выберитеОсновная информация>Основной адрес электронной почты . - Нажмите

« Продолжить », чтобы перейти на страницу« Атрибуты приложения », где вы можете сопоставить дополнительные атрибуты или настроить членство в группах в качестве дополнительных шагов. - Нажмите

Готово ,чтобы завершить настройку.

Окта

Для получения дополнительной документации вы также можете обратиться к шагам на веб-сайте Okta здесь:

Шаг 1: Добавьте приложение Ноушен из каталога приложений Okta.

- Войдите в Okta как администратор и перейдите в консоль администратора Okta.

- Перейдите на вкладку

« Приложение », выберите« Обзор приложений »и найдите« Ноушен »в каталоге приложений Okta . - Выберите приложение Ноушен и нажмите

"Добавить интеграцию". - В представлении

« Общие настройки »просмотрите настройки и нажмите« Далее ». - В представлении

« Параметры входа »выберите вариант SAML 2.0. - Над разделом

« Дополнительные параметры входа »щелкните метаданные поставщика удостоверений. Это откроет новую вкладку браузера. Скопируйте ссылку URL.

Шаг 2. Настройте параметры SAML в Ноушен

- В Ноушен перейдите на вкладку

« Настройки и участники », затем выберите вкладку« Настройки ». - В разделе

"Разрешить домен"электронной почты удалите все домены электронной почты. - Затем выберите вкладку

« Идентификация и подготовка ». - Подтвердите один или несколько доменов. Инструкции по подтверждению домена см. здесь→ Подтвердите домен для своей рабочей области.

- Установите флажок

« Включить SAML SSO »,и автоматически появится модальное окно« Конфигурация SAML SSO »,в котором вам будет предложено завершить настройку. - Модальное окно конфигурации системы единого входа SAML разделено на две части: одна часть — это URL-адрес службы получателей утверждений (ACS), который необходимо ввести на портале поставщика удостоверений (IDP), а вторая — сведения о поставщике удостоверений, в которых содержится либо URL-адрес IDP, либо метаданные IDP в формате XML. который должен быть предоставлен Ноушен.

- Выберите URL- адрес поставщика удостоверений и вставьте URL- адрес метаданных поставщика удостоверений , скопированный на шаге 1. нажмите

"Сохранить изменения".

- Выберите URL- адрес поставщика удостоверений и вставьте URL- адрес метаданных поставщика удостоверений , скопированный на шаге 1. нажмите

- На вкладке

« Идентификация и подготовка »прокрутите вниз и скопируйте идентификатор идентификатора рабочей области. - В консоли администратора Okta в разделе

«Дополнительные параметры входа»вставьте идентификатор рабочей области в текстовое поле« Идентификатор организации ». - В разделе

« Учетные данные »выберите"Электронная почта"из раскрывающегося списка« Формат имени пользователя приложения »и нажмите«Готово».

Шаг 3: Назначьте пользователей и группы в Ноушен

- В Okta > вкладка

« Назначения »теперь вы можете назначать пользователей и группы для Ноушен.

OneLogin

Для получения дополнительной документации вы также можете обратиться к шагам на веб-сайте OneLogin здесь:

Шаг 1. Создайте новую интеграцию приложения

- Если вы еще не настроили подготовку, перейдите в раздел

« Администрирование »→« Приложения »→« Приложения », затем нажмите кнопку« Добавить приложение », найдите Ноушен в поле поиска и выберите версию Ноушен SAML 2.0. - Нажмите Сохранить.

Шаг 2. Создайте интеграцию SAML

- В противном случае перейдите в

« Приложения »→« Приложения »и выберите уже добавленный коннектор приложения Ноушен. - Перейдите на вкладку SSO и скопируйте значение URL -адреса издателя. Вставьте его куда-нибудь, чтобы получить позже.

Шаг 3. Настройки SAML

- В Ноушен перейдите на вкладку

« Настройки и участники », затем выберите вкладку« Настройки ». - В разделе

"Разрешить домен"электронной почты удалите все домены электронной почты. - Затем выберите вкладку

« Идентификация и подготовка ». - Подтвердите один или несколько доменов. Инструкции по подтверждению домена см. здесь → Подтвердите домен для своей рабочей области.

- Установите флажок

« Включить SAML SSO »,и автоматически появится модальное окно« Конфигурация SAML SSO », в котором вам будет предложено завершить настройку. - Модальное окно конфигурации системы единого входа SAML разделено на две части: одна часть — это URL-адрес службы получателей утверждений (ACS) , который необходимо ввести на портале поставщика удостоверений (IDP), а вторая — сведения о поставщике удостоверений , в которых содержится либо URL-адрес IDP, либо метаданные IDP в формате XML. который должен быть предоставлен Ноушен.

Шаг 4. Настройте приложение Ноушен в OneLogin

- Скопируйте URL-адрес службы поддержки утверждений (ACS) из Ноушен

- Вернитесь в интерфейс администрирования OneLogin.

- Перейдите на вкладку

« Конфигурация »соединителя приложения Ноушен, который вы только что добавили в свою учетную запись OneLogin. - Вставьте URL- адрес службы утверждения (ACS) из Ноушен в текстовое поле URL-адрес потребителя .

- Нажмите Сохранить

- Вернитесь к настройкам Ноушен Edit SAML SSO .

- Вставьте URL -адрес издателя , скопированный с вкладки единого входа в URL-адрес OneLogin, в текстовое поле URL-адрес поставщика удостоверений . Убедитесь, что переключатель URL-адрес поставщика удостоверений выбран .

Исправление проблем

Если вы столкнулись с ошибками при настройке SAML SSO, убедитесь, что метаданные вашего IDP, запросы и ответы SAML соответствуют XML-схемам SAML XSD. Вы можете сделать это с помощью этого онлайн-инструмента: https://www.samltool.com/validate_xml.php .

Обратите внимание, что мы не поддерживаем EntitiesDescriptor элемент. Если метаданные вашего IDP содержат этот элемент, извлеките его EntityDescriptor и повторите попытку.